Attaquer un Mac OS X UEFI est possible, qu'est-ce que cela signifie pour les utilisateurs

/image%2F0527637%2F20150609%2Fob_bdf9e6_6-34876-virus-na-apple.jpg)

Une vulnérabilité critique sur Mac a été découverte par le chercheur en sécurité Pedro Vilaça la semaine dernière celle-ci réside sur OS X. Selon ses recherches, n'importe quel attaquant peut désactiver le verrouillage du BIOS en profitant d'une faille dans la mise en l'état de veille S3 d'Apple (plus connu comme «mode de veille»). Une fois qu'un attaquant a fait ceci, il peut installer des logiciels malveillants sur un bootkit pour corrompre un BIOS Mac à l'insu de l'utilisateur.

Ceci est peut être un problème majeur pour les propriétaires de Mac car la vulnérabilité donne aux attaquants l'accès sans entrave à leur appareil. Depuis un bootkit chargé avant le système d'exploitation (OS), les attaquants contournent les mots de passe et autres mesures de sécurité.

Ce qui rend ce type d'attaque plus mauvaise est que les logiciels malveillants bootkit ne peut être retiré ou nettoyé, même après que les utilisateurs est réinstaller leur système d'exploitation.

Attaque sur Mac

Plusieurs modèles de MacBook ont servies pour les test (spécifiquement entre autres un MacBook Pro 2012et un MacBook Air 2011) il a été découvert que l'attaque est facilement reproductible. Cette vulnérabilité n'est pas présente dans les modèles plus récents comme le MacBook Pro 2013; il est probable que la vulnérabilité a été fixé sur les nouveaux systèmes. (Apple n'a pas encore reconnu officiellement la vulnérabilité.)

Toutefois, il convient de noter que bien que cette menace soit utilisable en ce moment, aucune attaque sur le Web n'a été encore démontré et aucune attaque sauvage n'a été repérer. Pour l'instant, cela est une preuve de concept-intéressante (POC). Dans l'avenir, si un bootkit devait être installé avec succès, un attaquant pourrait prendre le contrôle intégral d'un système affecté.

Bref aperçu technique

Voici un scénario d'attaque possible

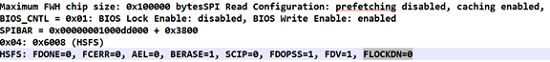

Le point clé réside en ce que le verrouillage du flash de lockdown (FLOCKDN) trouvé dans le HSFSTS SPI MMIO et certains registres de la région du BIOS seraient a tort effacés après un cycle de mise en veille S3 et CV, de sorte que le / flash du BIOS EFI pourrait être malicieusement corrompu afin de garder une présence persistante sur un Mac via un Bootkit.

Le vecteur d'attaque typique serait le suivant:

Vers attaques du BIOS

Lorsque les systèmes d'exploitation 64 bits, on introduit de nombreuses fonctionnalités de sécurité dans le système (telles que la vérification de la signature et de contrôle d'intégrité) pour garantir la sécurité de l'espace du noyau d'attaques à partir de malware rootkit . Peu de temps après, a été détecté une augmentation des logiciels malveillants ciblant le BIOS.

Le Unified Extensible Firmware Interface (UEFI) a été conçu pour remplacer le BIOS et remédier à ses différentes lacunes techniques. Cependant, les fournisseurs de matériel et les développeurs de systèmes d'exploitation devaient être aligné pour appliquer correctement UEFI. Microsoft a répondu par l'intermédiaire du Programme de certification Windows. L'utilisation généralisée de UEFI a fait que les gens croient que les rootkits et les bootkits étaient désormais obsolète.

Cette vulnérabilité zéro-day, ainsi que l'incident Thunderstrike (vidéo de conférence en bas de page) survenu plus tôt cette année, montre que les attaques par bootkits sont encore possible.

Cette attaque de POC ciblant l'UEFI / BIOS pourrait être un signe de l'évolution des vecteurs de compromission, les méthodes d'attaque seraient matures et pourraient être déplacés vers la plate-forme Mac. Les chercheurs en sécurité travaillant pour Intel (qui a créé la spécification originale EFI qui est finalement devenu UEFI) ont présentés un rapport intitulé Summary of Attacks Against BIOS and Secure Boot (PDF ci-dessous) qui décrit certaines des attaques qui pourraient être portées contre UEFI.

Figure 3. surface d"attaque du BIOS / UEFI (graphique d'Intel sécurité, d'après le rapport mentionné ci-dessus)

En regardant des cas révélés/démonstrations, nous pouvons comparer la surface d'attaque d'EFI/BIOS entre les vendeurs de PC et l'Apple.

Ce qui est intéressant est que les chercheurs ou les pirates semblent avoir appris de certaines méthodes d'attaque établis et pris ces plates-formes similaires, mais plus récentes.

(Dé)avantage d'Apple

Les attaques ciblant les plates-formes Apple évoluent également. Le soi-disant bootkit Thunderstrike est basé sur une Option ROM Thunderbolt qui nécessite un branchement par câble du dispositif pour que l'attaque Thunderbolt soit réussie. Maintenant, nous pouvons voir que un logiciel seulement basé sur SPI Flash re-flasher peut-être nécessaire pour maintenir le BIOS / UEFI infectés, ce qui est plus pratique pour le monde réel des attaques ciblées.

Il y a plusieurs raisons aux faites que les attaquants pourraient trouver les dispositifs d'Apple plus attrayant:

Les spécifications BIOS / UEFI sont publiques et doivent être suivies par tous les fournisseurs UEFI / BIOS, y compris Apple. Les cadres de développement BIOS / UEFI open-source peuvent être utilisés pour trouver des vulnérabilités.

Apple a corriger les vulnérabilités que dans les nouveaux modèles de leurs appareils. Cela laisse beaucoup d'anciens modèles vulnérables aux attaques potentielles.

Apple utilise différente versions UEFI selon les modèles comme l'iMac, MacBook Pro et MacBook Air. Cette diversité crée une plus grande probabilité de vulnérabilités zéro-day.

Dans certains cas, Apple a discrètement patché les vulnérabilités critiques présentées par des chercheurs tiers sans les annoncer publiquement. Les utilisateurs ne peuvent donc pas prendre connaissance de ces vulnérabilités et des correctifs, laissant leurs appareils vulnérable.

Protection des dispositifs Mac

La responsabilité principale pour l'émission d'un repère situé sur la partie de Apple. Bien que des solutions de contournement et les étapes d'atténuation sont possibles, une solution directe du fournisseur lui-même est préférable. L'invulnérabilité apparente des nouveaux Macs à ce problème suggère qu'Apple est conscient de ce problème, et qu'il sache comment résoudre ce problème.

Qu'est-ce que cela signifie pour les utilisateurs de Mac car jusqu'à ce que le correctif soit publié, les utilisateurs d'ancien matériel Mac sont encore exposés aux bootkits potentiels (avec comme seule «solution» d'acheter un nouveau Mac).

Il y a plusieurs facteurs qui peuvent réduire l'impact de cette vulnérabilité, pour ainsi dire:

La vulnérabilité peut seulement être trouvée dans certain, MacBooks plus ancien.

L'exploitation de la vulnérabilité n'est pas facile. Le BIOS / UEFI a une architecture complexe qui est difficile à déboguer et développer pour un exploit.

Cette vulnérabilité a besoin d'autres exploits pour l'exécution de code à distance et pour l'escalade de privilège root. Alors que ceci peut être réalisé via l'ingénierie sociale, en utilisant un seul exploit l'impact est moindre.

Pour les attaquants, tester l'exploit sur les différentes versions de Mac serait une entreprise de grande envergure.

Bien que ces facteurs existent, les attaquants ne seront pas nécessairement complètement décourager afin d'exploiter cette vulnérabilité. Toute vulnérabilité existante, en particulier un zéro-day, peut devenir un outil précieux dans la boîte à outils d'un attaquant.

Certes, il n'y a pas de solutions rapides quand il vient aux questions traitant de BIOS / EFI. Cela étant dit, il y a plusieurs choses qu'un utilisateur peut faire pour résoudre les problèmes concernant le BIOS / UEFI. Ils peuvent:

Gardez leur BIOS / EFI à jour. Comme un logiciel, des mises à jours de BIOS et de firmware sont disponibles. La plupart des utilisateurs peuvent ne pas être conscient que ceux-ci existent ou ils peuvent ne pas savoir comment les appliquer.

Soyez prudent d'utiliser un mot de passe root ou admin sur votre système sur les applications non approuvées.

Outre les étapes ci-dessus, les utilisateurs avancés peuvent envisager d'utiliser des outils tels que DarwinDumper pour sauvegarder le BIOS / UEFI de leur système et vérifier les modifications.

Analyse supplémentaire par Juwei Lin, Jack Tang et Weimin Wu.

Source: Blog.Trendmicro

Ci-dessous vidéo de présentation de la persistance de Thunderstrike

/image%2F0527637%2F20150727%2Fob_7a3dbc_quoideneuf1.png)

/image%2F0527637%2F20171104%2Fob_200e90_screenshot-2017-11-4-warning-critical.png)

/image%2F0527637%2F20171011%2Fob_0f8344_screenshot-2017-10-11-israel-hacked-ka.png)

/image%2F0527637%2F20170918%2Fob_6fc34e_ccleaner-hacked-malware.png)

/image%2F0527637%2F20170913%2Fob_9e5e34_1111.png)