Android: Découverte d'une vulnérabilité touchant Facebook via la SOP (Same Origin Policy)

/image%2F0527637%2F20141231%2Fob_e6c5e9_03-facebook-hack.jpg)

Une grave faille de sécurité a été découverte dans le navigateur web par défaut sur les Android OS inférieur à 4,4 qui sont en cours d'exécution sur un grand nombre d'appareils Android qui permet à un attaquant de contourner la SOP (same-origin policy).

le chercheur Rafay Baloch qui a mis au jour deux bugs liés à la SOP (same-origin policy) dans le navigateur d’AOSP en septembre dernier (voir CVE-2014-6041). Il a constaté que le navigateur PSBA (Plate-forme Android Open Source) installé sur Android 4.2.1 est vulnérable via le same-origin policy(SOP). Un bug de dérivation qui permet à un site Web de voler les données d'un autre.

Les chercheurs en sécurité de Trend Micro en collaboration avec Facebook ont découvert de nombreux cas d'utilisateurs de Facebook ciblés par les cyber-attaques qui tentent activement d'exploiter cette faille particulière dans le navigateur Web, car le code d'exploitation Metasploit est disponible publiquement, ce qui rendait l'exploitation de la vulnérabilité beaucoup plus facile.

La same-origin policy est l'un des principes qui visent à protéger l'expérience de navigation des utilisateurs. Le POS est en fait conçu pour empêcher le chargement de code qui ne fait pas partie de leur ressource propre dans les pages , veiller à ce qu'aucun tiers puisse injecter du code sans l'autorisation du propriétaire du site.

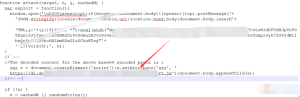

Malheureusement, la SOP a été victime d'une vulnérabilité Cross-Site Scripting dans les anciennes versions Android sur les smartphones, celle-ci aidaient les attaquants afin de servir aux victimes un fichier JavaScript malveillant stocké dans un compte de stockage cloud.(Capture 5*)

Dans cette attaque, un lien vous sera servi en utilisant une page Facebook particulière qui pourrait conduire les utilisateurs de Facebook vers un site Web malveillant.

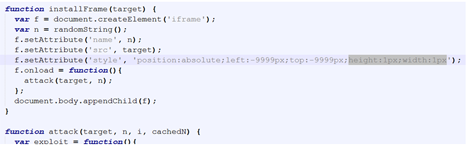

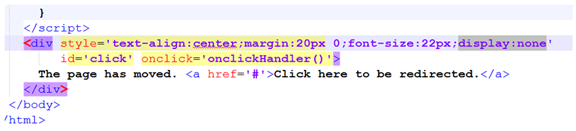

Cependant, la " page contient du code JavaScript masquée (capture 1* ci-dessous), qui comprend une tentative de chargement d'un URL Facebook dans un cadre intérieur (capture 2*). L'utilisateur ne verra qu'une page blanche avec du code HTML car la page a été créé pour ne rien afficher (capture 3*)via sa balise div, tandis que le cadre intérieur a une taille d'un pixel(capture 4*), a écrit dans un billet de blog "Simon Huang, un ingénieur en sécurité pour mobile chez Trend Micro.

Le code JavaScript pourrait permettre à un attaquant d'exécuter diverses tâches sur le compte Facebook de la victime titulaire du compte légitime. Selon le chercheur, les pirates peuvent faire n'importe quoi avec le compte Facebook piraté en utilisant le code JavaScript. Certaines des activités sont répertoriées ci-dessous:

Ajout d'Amis

suivre nimporte quelle page sur Facebook

Modifier les abonnements

Autoriser les applications Facebook a accéder au profil public de l'utilisateur, liste d'amis, les informations d'anniversaire, like.

Voler les jetons d'accès de la victime et les télécharger sur leur serveur.

Recueillir des données d'analyse (telles que l'emplacement des victimes, referrer HTTP, etc.) en utilisant le service légitime.

Les chercheurs en sécurité ont observé que les cyber-escrocs derrière cette campagne se reposent sur une application BlackBerry officielle, tenue par BlackBerry afin de voler les jetons d'accès et ainsi pirater les comptes Facebook. Avec l'utilisation du nom d'un développeur de confiance comme BlackBerry, l'attaquant veut rester inaperçue pendant la campagne. C'est ce qui a été rapporté par Trend Micro a BlackBerry dans leurs conclusions.

"Le malware pour smartphone utilisant l'exploit via le SOP sur Android (Android Same Origin Policy Bypass Exploit) est conçu pour cibler les utilisateurs de Facebook, indépendamment de leur plate-forme de périphérique mobile," a dit Blackberry a Trend Micro dans un communiqué. "Cependant, il tente de profiter de la confiance du nom de marque BlackBerry en utilisant notre application web Facebook. BlackBerry travail en permanence avec Trend Micro et Facebook pour détecter et atténuer cette attaque. Notez que la question n'est pas le résultat d'un exploit sur le matériel, logiciel ou du réseau de Blackberry. "

Trend Micro travaille avec Facebook et BlackBerry pour tenter de détecter l'attaque et pour éviter que les nouveaux utilisateur d'Adroid ne soit eux même de nouvelles victimes.

Tous les appareils Android JUSQU'A Android 4.4 KitKat sont vulnérables à cette vulnérabilité SOP. Cependant, un patch a été offert par Google en Septembre, mais des millions d'utilisateurs de smartphones Android sont encore vulnérables à l'attaque parce que le fabricant du smartphone ne pousse pas ses clients à faire la mise à jour nécessaire ou Alors l'appareil lui-même ne supporte pas une nouvelle édition du système d'exploitation.

La vulnérabilité de SOP réside dans le navigateur des appareils Android, qui ne peuvent être désinstallés parce qu'il fait généralement partie du système d'exploitation en fonction build. Ainsi, afin de vous protéger, simplement désactiver le navigateur de vos appareils Android en allant dans Paramètres> Applications> Rechercher son icône. En l'ouvrant, vous trouverez un bouton DISABLE, sélectionnez-le pour désactiver le navigateur.

/image%2F0527637%2F20150727%2Fob_7a3dbc_quoideneuf1.png)

/image%2F0527637%2F20171104%2Fob_200e90_screenshot-2017-11-4-warning-critical.png)

/image%2F0527637%2F20171011%2Fob_0f8344_screenshot-2017-10-11-israel-hacked-ka.png)

/image%2F0527637%2F20170918%2Fob_6fc34e_ccleaner-hacked-malware.png)

/image%2F0527637%2F20170913%2Fob_9e5e34_1111.png)