iOS:La vulnérabilité nommée "Masque Attaque" permet de remplacer des applications légitimes par des malveillantes

Une vulnérabilité récemment découverte dans le système d'exploitation mobile d'Apple pourrait permettre à des attaquants de tromper les utilisateurs en remplaçant des applications légitimes qui ont accès à une variété de renseignements personnels - tels que les applications bancaires - avec les versions piratées qui relayent l'information aux acteurs malveillants.

Android est la cible de longue date des cyber-criminels, mais maintenant il semble qu'ils se soient tourné vers les appareils iOS. Apple affirme toujours que le piratage de leurs appareils est trop difficile pour des cyber-escrocs, mais une simple application a permis à de pirater un iPhone.

Une faille de sécurité dans le système d'exploitation pour mobiles d'Apple iOS a rendu la plupart des iPhones et iPads vulnérables aux cyber attaques par des pirates informatiques qui cherchent à accéder aux données sensibles et a prendre le contrôle de leurs appareils, ont mis en garde les chercheurs en sécurité.

Les détails sur cette nouvelle vulnérabilité a été publié par la firme de cyber sécurité FireEye lundi sur son blog, affirmant que la faille permet aux pirates d'accéder aux périphériques en trompant les utilisateurs pour télécharger et installer des applications malveillantes pour iOS sur leur iPhone ou iPad via des SMS contaminés, des e-mails ou des liens internet.

"Masque attaque" remplace les applications légitimes

Les applications iOS malveillantes peuvent ensuite être utilisés pour remplacer les applications légitimes, tels que les applications de banques ou les réseaux sociaux, des applications qui ont été installées via l'Apple Store officiel par une technique que FireEye a surnommé "Masque attaque."

"Cette vulnérabilité existe parce que iOS ne respecte pas les certificats correspondant pour les applications avec le même identifiant de bundle," les chercheurs sur la société blog . "Un attaquant peut exploiter cette vulnérabilité à la fois par les réseaux sans fil et USB."

Masque attaque peut être utilisés par les cybercriminels pour voler les informations d'identification bancaire, d'e-mail de connexion ou d'autres informations sensibles des utilisateurs.

Les chercheurs en sécurité ont découvert que l'attaque Masque fonctionne sur le système d'exploitation mobile d'Apple iOS 7.1.1 y compris, 7.1.2, 8.0, 8.1, et la version 8.1.1 bêta et que tous les iPhones et iPads sous iOS 7 ou supérieur, indépendamment du faite que l'appareil soit jailbreaké tous sont à risque.

Selon FireEye, la grande majorité, soit 95 pour cent de tous les appareils iOS en cours d'utilisation sont potentiellement vulnérables à l'attaque.

Masque attaque est plus dangeureux que WIRELURKER

La technique de Masque attaque est la même que celle utilisé par " WireLurker ,qui est une "attaque de malware découverte la semaine dernière par la firme de sécurité Palo Alto Networks ciblant les utilisateurs d'Apple en Chine, qui ont permis à des applications non approuvées conçus pour ça de dérober des informations téléchargées depuis Internet. Mais ce de malware récemment découvert serait une "menace beaucoup plus importante" que Wirelurker.

«Les Masques attaques peuvent constituer des menaces beaucoup plus importantes que WireLurker," ont indiqué les chercheurs. «Les attaques Masque peuvent remplacer des applications authentiques, tels que des applications d'opérations bancaires, e-mail et des applications , en utilisant le logiciels malveillants de l'attaquant par Internet. Cela signifie que l'attaquant peut voler les informations d'identification de la banque de l'utilisateur en remplaçant une application bancaire authentique avec un malware qui a une interface identique."

"Étonnamment, le malware peut même accéder aux données locales de l'application d'origine, qui n'a pas été supprimée lorsque l'application d'origine a été remplacé. Ces données peuvent contenir des e-mails mis en cache, ou même le login-jetons que le malware peut utiliser pour se connecter sur le compte de l'utilisateur directement ».

Comment se protéger d'une Masque attaque

Les appareils Apple sous iOS ont longtemps été considérés comme les plus sûrs contre les pirates en comparaison des appareils fonctionnant sous OS comme Windows de Microsoft et de Android de Google, mais Les appareils sous iOS sont devenus des cibles plus courantes pour les cybercriminels.

Afin d'éviter d'être victime d'une attaque Masque, les utilisateurs peuvent suivre quelques étapes simples indiquées ci-dessous:

Ne pas télécharger des applications qui vous sont offertes via une e-mail, un SMS, ou par des liens web.

Ne pas installer des applications offertes sur les pop-ups de sites Web de tiers.

Si iOS avertit un utilisateur sur une «Application non fiable", cliquez sur "Do not Trust» et sur l'alerte et désinstaller l'application immédiatement.

En bref, une façon simple de protéger vos appareils de ce genre de menaces est d'éviter le téléchargement des applications à partir de sources non fiables, et seulement télécharger des applications directement à partir de l'App Store.

Source: Thehackernews

Exemple sur le site de fireeye

Dans une des expériences de l'entreprise fireeye, ils ont utilisé une application en interne avec un identifiant de paquet "com.google.Gmail" avec comme titre "New Flappy Bird". Ils ont signé cette application en utilisant un certificat d'entreprise. Lorsque ils ont installé cette application à partir d'un site web, elle a remplacé l'application original Gmail sur le téléphone.

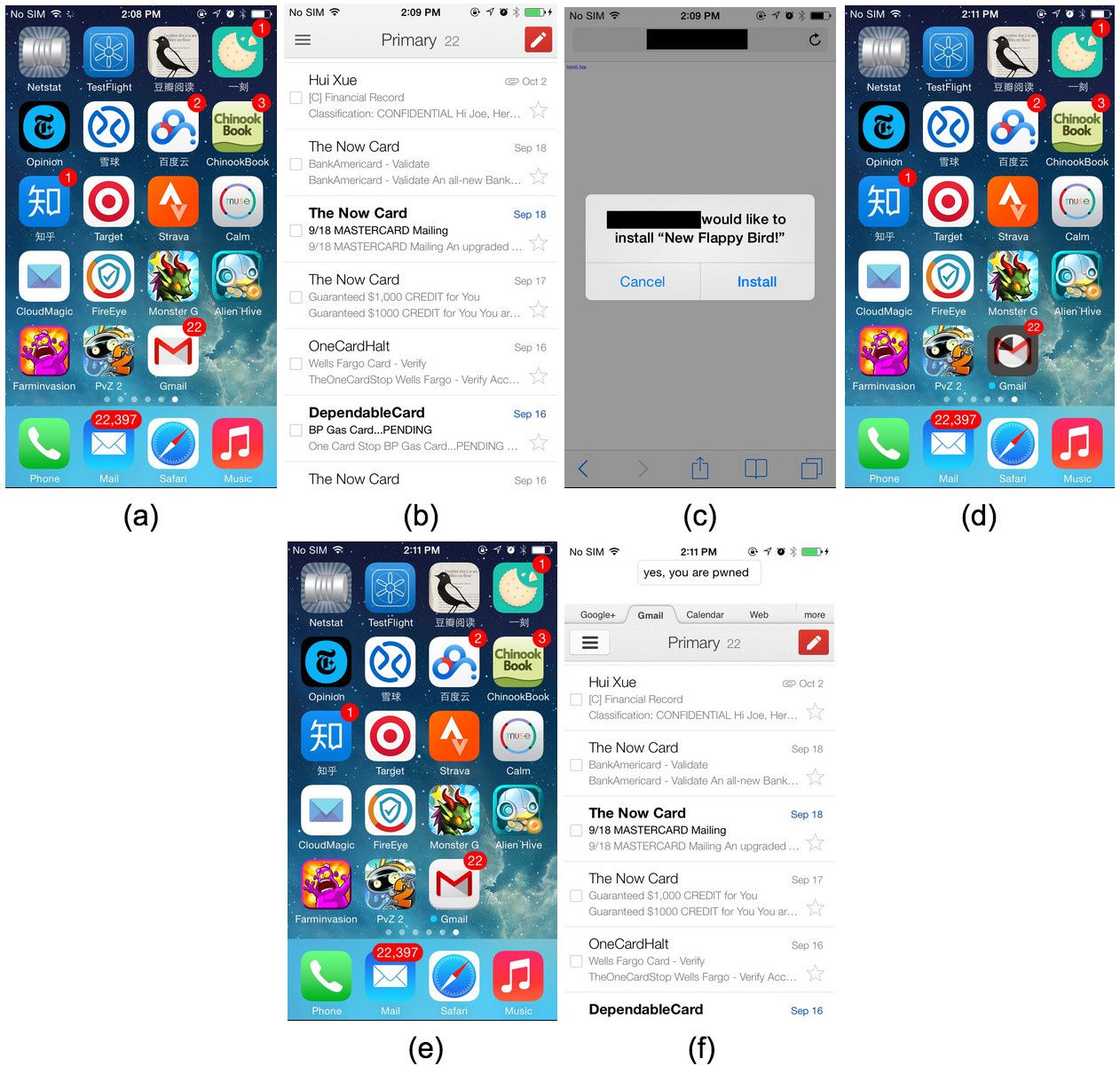

Le schéma 1 illustre ce processus. le schéma 1 (a) (b) montre la véritable application Gmail installée sur le dispositif avec 22 e-mails non lus. Le schéma 1 (c) montre que la victime a été leurrée pour installer une application interne appelé "New Flappy Bird" à partir d'un site Web. Notez que "New Flappy Bird" est le titre de cette application et l'attaquant peut régler une valeur arbitrairement lors de la préparation de cette application. Cependant, cette application possède un identificateur de paquet "com.google.Gmail".

Après que la victime est cliqué sur "Install", le schéma 1 (d) montre que l'application en interne a remplacer l'application Gmail d'origine lors de l'installation. Le schéma 1 (e) montre que l'application Gmail original a été remplacé par l'application en interne. Après l'installation, lors de l'ouverture de la nouvelle application "Gmail", l'utilisateur sera connecté automatiquement avec presque la même interface utilisateur, sauf pour une petite zone de texte en haut disant «yes, you pwned" que nous avons conçu pour illustrer facilement l'attaque. Les attaquants ne seront pas autant courtois dans des attaques réelles . Pendant ce temps, les e-mails en cache locale de l'authentique application Gmail, qui ont été stockés en texte clair dans une base de données sqlite3 comme le montre la figure 2, sont téléchargés sur un serveur distant.

Notez que l' Attaque Masque passe complètement sur le réseau sans fil, sans compter sur la connexion de l'appareil à un ordinateur.

/image%2F0527637%2F20150727%2Fob_7a3dbc_quoideneuf1.png)

/image%2F0527637%2F20171104%2Fob_200e90_screenshot-2017-11-4-warning-critical.png)

/image%2F0527637%2F20171011%2Fob_0f8344_screenshot-2017-10-11-israel-hacked-ka.png)

/image%2F0527637%2F20170918%2Fob_6fc34e_ccleaner-hacked-malware.png)

/image%2F0527637%2F20170913%2Fob_9e5e34_1111.png)