Opération Windigo:une campagne de malware sur Linux qui a infecté 500 000 ordinateurs dans le monde

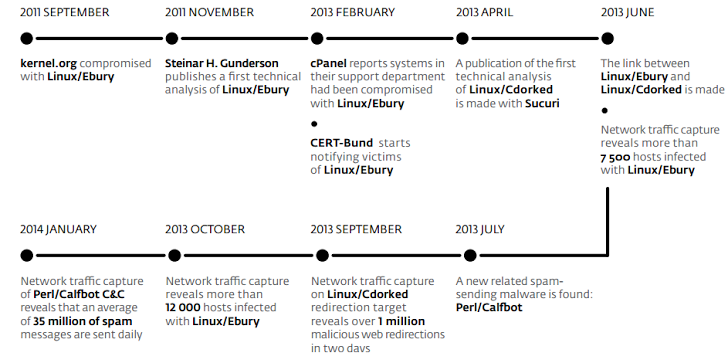

À la fin de 2013, les chercheurs ont identifié la sécurité des milliers de systèmes Linux dans le monde infectées par le OpenSSH un backdoor cheval de Troie voleur d'identification appelé Linux / Ebury, qui permet l'accès non autorisé d'un ordinateur affecté aux attaquants distants.

L'équipe de Recherche de l'entreprise ESET spécialiste d'Antivirus a suivi et enquêter sur l'opération sur Linux appelé / Ebury et aujourd'hui l'équipe découvre les détails [ rapport PDF ] d'une campagne massive, sophistiqué et organisé avec le malware appelé «Opération Windigo», il a infecté plus de 500 000 ordinateurs et 25 000 serveurs dédiés .

«Nous avons découvert une infrastructure utilisée pour les activités malveillantes qui est hébergés sur des serveurs compromis. Nous avons également été en mesure de trouver un lien entre les différents composants logiciels malveillants tels que Linux / Cdorked, Perl / Calfbot et Win32/Glupteba.M et nous avons découvert qu'ils sont tous exploités par le même groupe. a signalé ESET .

Malware utilisé dans l'opération Windigo:

- Linux / Ebury - une porte dérobée OpenSSH utilisé pour garder le contrôle des serveurs et voler les informations d'identification.

- Linux / Cdorked - une porte dérobée HTTP utilisé pour rediriger le trafic Web. Nous avons également en détail l'infrastructure déployée pour rediriger le trafic, y compris un serveur DNS modifié utilisé pour résoudre les adresses IP arbitraires étiquetés comme Linux / Onimiki.

- Perl / Calfbot - un script Perl utilisé pour envoyer du spam.

Le groupe derrière les attaques peut avoir été actif depuis Décembre 2012, en utilisant une version modifiée de OpenSSH , une alternative open source à propriétaire Secure Shell Software (SSH) pour infecter des milliers de serveurs et ordinateurs de bureau, apparemment, a volé des informations d'identification de l'utilisateur sur le système et SSH clés privées pour les connexions SSH sortantes.

"Selon notre analyse, plus de 25 000 serveurs ont été touchés au cours des deux dernières années. Plus de 10 000 d'entre eux qui sont encore infectés aujourd'hui." a rapporté ESET, le tous "en utilisant la porte dérobée OpenSSH Linux / Ebury"

Les pirates ont eu accès à un large éventail de machines compromises, les ont utilisés pour rediriger un demi million de visiteurs Web vers les sites Web malveillants et abusant de la bande passante du serveur pour envoyer plus de 35.000.000 messages de spam par jour. Si la victime va utiliser un smartphone pour surfer sur le lien malveillant via un mails de spam, ils seront redirigés vers des sites porno, avec l'intention de faire de l'argent.

Haute-profil Cibles: Le rapport énumére quelques serveurs affectés de haut niveau et les entreprises, y compris cPanel (célèbre panneau d'hébergement de controle Web de ) et Linux Foundation’s kernel.org (principal dépositaire de code source pour le noyau Linux).

Les chercheurs d'ESET ont collaboré avec CERT-Bund, l'Organisation européenne pour la recherche nucléaire (CERN), l'infrastructure nationale suédoise pour l'informatique et d'autres organismes pour lutter contre cette campagne de logiciels malveillants.

Les systèmes d'exploitation affectés inclut Linux, FreeBSD, OpenBSD, OS X et même Windows (avec Perl fonctionnant sous Cygwin) et les pays touchés sont des États-Unis, Allemagne, France, Italie, Grande-Bretagne, Pays-Bas, Fédération de Russie, l'Ukraine, le Mexique et le Canada.

Comment faire pour vérifier si vous avez été compromis

Si vous utilisez uniquement la commande "ssh-G ', un serveur propre imprime:« ssh: illegal option - G', mais un serveur infecté imprime uniquement l'utilisation.

Les administrateurs peuvent utiliser la commande UNIX / de Linux ci-dessous pour vérifier:

$ ssh -G2>&1 | grep -e illegal -e unknown > /dev/null && echo "System clean" || echo

"System infected"

Si votre système ou serveur a également été compromis dans la même campagne, il est recommandé de réinstaller le Système OpenSSH privés ou de réinitialiser tous les mots de passe

/image%2F0527637%2F20150727%2Fob_7a3dbc_quoideneuf1.png)

/image%2F0527637%2F20171104%2Fob_200e90_screenshot-2017-11-4-warning-critical.png)

/image%2F0527637%2F20171011%2Fob_0f8344_screenshot-2017-10-11-israel-hacked-ka.png)

/image%2F0527637%2F20170918%2Fob_6fc34e_ccleaner-hacked-malware.png)

/image%2F0527637%2F20170913%2Fob_9e5e34_1111.png)