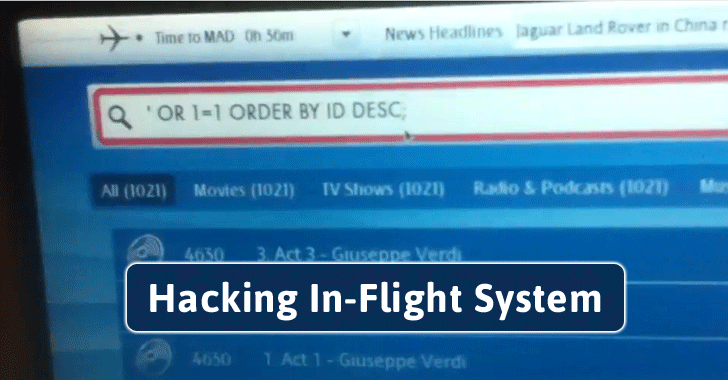

Un hacker montre comment le système de divertissement en vol peut facilement être piraté.

La prochaine fois que vous entendez une annonce pendant un vol, «Mesdames et messieurs, ceci est votre capitaine qui vous parle ...," il y a des chances que cette annonce vienne d'un hacker ayant piraté le système d'annonces de l'avion.

Plusieurs vulnérabilités dangereuses dans le système de divertissement en vol d'avions employés par les principales lignes aériennes, y compris Emirates, United, American Airlines, Virgin, et Qatar, ont pu laisser des pirates informatiques détourner plusieurs systèmes et même prendre le contrôle de l'avion.

Selon le chercheur en sécurité de IOActive , les failles de sécurité résident dans les Avionique Panasonic In-Flight système Entertainment (IFE) utilisés dans les avions exploités par 13 grandes compagnies aériennes, fournissant une passerelle pour les pirates ce qui est absolument terrifiant.

Les failles de sécurité pourraient être exploités par des pirates ce qui leur permettrait de prendre réellement les commandes d'un aéronef, de détourner les passagers de leur destination et de voler des informations de vol comme des itinéraires cartographiques, des statistiques de vitesse et des valeurs d'altitude.

Ruben Santamarta d'IOActive a réussi à "détourner" les affichages en vol pour changer les informations comme l'altitude et l'emplacement, contrôler l'éclairage de la cabine, ainsi que pirater le système d'annonces.

Ce qui est encore pire, c'est que si la faille était exploitée, elle pourrait théoriquement permettre aux pirates d'accéder au réseau plus large, y compris le domaine de contrôle des aéronefs et prendre le contrôle de l'avion.

"cela pourrait être une expérience troublante pour les passagers", a déclaré Santamarta. "Je ne crois pas que ces systèmes puissent résister aux attaques d'acteurs malveillants qualifiés. Cela dépend uniquement de la détermination et des intentions de l'attaquant, d'un point de vue technique, cela est totalement possible."

En plus de ces questions critiques, le chercheur a dit que dans certains cas: les pirates informatiques pourraient avoir accès aux détails de carte de crédit des passagers stockés dans le système de paiement automatique et utiliser leurs informations d'adhésion pour capturer des données personnelles.

Les vulnérabilités affectent 13 compagnies aériennes différentes qui utilisent le système Panasonic Avionics, qui comprennent American Airlines, United, Virgin, Emirats, Etihad, Qatar, FinnAir, KLM, Iberia, Scandinavian, Air France, Singapour et Aerolineas Argentinas.

Les vulnérabilités ont été signalées à Panasonic en mars de l'année dernière, et le chercheur a attendu plus d'un an et demi pour les rendre public, l'entreprise avait "suffisamment de temps pour produire et déployer des correctifs, au moins pour les vulnérabilités les plus importantes.

Emirates travaille avec Panasonic pour résoudre ces problèmes et régulièrement mettre à jour ses systèmes.

«La sécurité de nos passagers et de l' équipage à bord est une priorité et ne sera pas compromise,"a dit Emirates , dans un article du Telegraph.

Santamarta est le même chercheur qui a averti des problèmes de sécurité dans les systèmes utilisés par différents avions dans le passé.

En 2014, il a découvert qu'il était possible d'étudier par ingénierie inverse un bug, qui le laisse se connecter au signal WiFi ou au système de divertissement en vol pour se connecter à l'équipement des avions, y compris le système de navigation.

Pour plus d' informations techniques sur les nouvelles vulnérabilités découvertes par Santamarta, vous pouvez vous diriger sur le blog officiel d'IOActive pour y voir l'article publié.

/image%2F0527637%2F20150727%2Fob_7a3dbc_quoideneuf1.png)

/image%2F0527637%2F20171104%2Fob_200e90_screenshot-2017-11-4-warning-critical.png)

/image%2F0527637%2F20171011%2Fob_0f8344_screenshot-2017-10-11-israel-hacked-ka.png)

/image%2F0527637%2F20170918%2Fob_6fc34e_ccleaner-hacked-malware.png)

/image%2F0527637%2F20170913%2Fob_9e5e34_1111.png)