Le groupe de pirates Shadow Brokers dévoile une liste de serveurs piratés par la NSA

Le groupe de pirates informatique "Shadow Brokers", qui ont précédemment fait fuiter une partie des outils de piratage et des exploits utilisés par la NSA, sont de retour avec de nouvelles révélations.

Les Shadow Brokers ont publié plusieurs fichiers aujourd'hui et cette fois le groupe a livré une liste de serveurs étrangers prétendument compromis par l'unité de piratage liés à la NSA, Equation Group, dans divers pays pour étendre ses opérations d'espionnage.

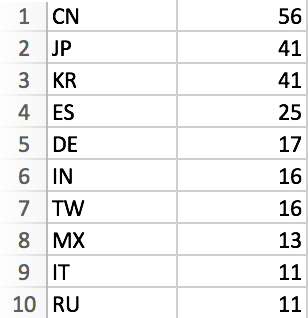

Top 3 des pays ciblés - la Chine, le Japon et la Corée

Le vidage de données [ Download - Password: payus] contient selon les experts 306 noms de domaines, et 352 adresses IP qui appartiennent à au moins 49 pays dans et 32 domaines au total ont été dirigés par des établissements d'enseignement en Chine et à Taïwan.

Quelques domaines cibles étaient basés en Russie, et au moins neuf domaines comprennent des sites en ".gov".

Les 10 principaux pays ciblés sont la Chine, le Japon, la Corée, l'Espagne, l'Allemagne, l'Inde, Taïwan, le Mexique, l'Italie et la Russie.

La dernière fuite est signée avec la même clé que la première décharge des exploits de la NSA par les Shadow Brokers, mais il y a beaucoup à faire pour valider pleinement le contenu des données fuitées.

Systèmes ciblés - Solaris, Unix, Linux et FreeBSD

La plupart des serveurs affectés exécutaient Solaris, le système basé sur UNIX et possédé par oracle, tandis que certains exécutaient FreeBSD ou Linux.

Chaque serveur compromis aurait été les cibles de INTONATION et PITCHIMPAIR, noms de code donnés pour les programmes cyber-espion.

Le vidage de données contient également des références à une liste non divulguée d'outils d'Équation Groupe, y compris Dewdrop, Incision, Orangutan, Jackladder, Reticulum, Patchicillin, Sidetrack et Stoicsurgeon.

Les outils tels que mentionnés ci-dessus pourraient être des outils ou des exploits utilisés par le groupe travaillant pour la NSA.

Le chercheur en sécurité Mustafa Al-Bassam, un ex-membre de Lulzsec et du collectif de piratage Anonymous, a déclaré "la NSA à probablement compromis tous ses serveurs entre 2000 et 2010".

All of these Equation Group targets were compromised between 2000 and 2010. Likely that most are cleaned up, unless they have disk backups.

— Mustafa Al-Bassam (@musalbas) 31 octobre 2016

"Donc même la NSA pirate des machines à partir de serveurs compromis en Chine et en Russie. C'est pourquoi l'attribution est compliqué," a dit Al-Bassam.

So even the NSA hacks machines from compromised servers in China and Russia. This is why attribution is hard. https://t.co/q7htD7jHjZ

— Mustafa Al-Bassam (@musalbas) 31 octobre 2016

Les pirates essayeraient-ils d'influencer les élections présidentielles Américaines

Un message accompagnant la fuite de données appelle à des tentatives de perturbation de la prochaine élection présidentielle aux États-Unis. La partie du message des Shadow Brokers dit :

"Suggestion de ShadowBrokers. Le 8 novembre, au lieu de voter, peut-être

devriez-vous tous vous abstenir de voter ? Peut-être seront nous les grinch

qui auront stoppé l'élection à venir? Peut-être que la meilleure idée

serait de pirater l'élection ? #hackelection2016."Les victimes ciblées peuvent utiliser les fichiers divulgués afin de déterminer si elles étaient la cible potentielle de l'unité de piratage lié à la NSA .

Étant donné que les dossiers sont vieux, de nombreux serveurs devraient maintenant être nettoyés de l'infection. Cependant, une brève analyse Shodan de ces domaines indique que certains des serveurs affectés sont toujours actifs et encore en cours d'exécution car fonctionnants sous d'anciens systèmes, éventuellement vulnérables.

La dernière version a été libéré après que le FBI a arrêté Harold Thomas Martin , un employé de la NSA, qui aurait été un suspect dans l'affaire Shadow Brokers.

/image%2F0527637%2F20150727%2Fob_7a3dbc_quoideneuf1.png)

/image%2F0527637%2F20171104%2Fob_200e90_screenshot-2017-11-4-warning-critical.png)

/image%2F0527637%2F20171011%2Fob_0f8344_screenshot-2017-10-11-israel-hacked-ka.png)

/image%2F0527637%2F20170918%2Fob_6fc34e_ccleaner-hacked-malware.png)

/image%2F0527637%2F20170913%2Fob_9e5e34_1111.png)