Après shellshock d'autres failles critiques decouvertes emergent dans linux

L’interpréteur de commande Bash est un véritable nid à vulnérabilités. Jour après jour, les chercheurs en sécurité découvrent une nouvelle brèche invalidant le précédent correctif. C’est l’horreur absolue.

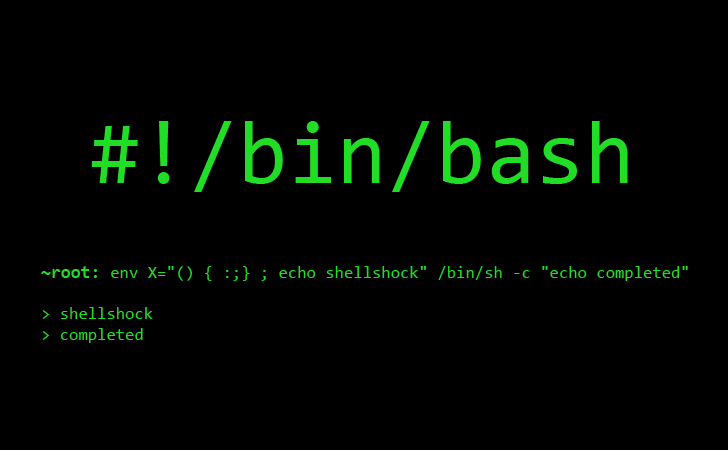

La tempête Shellshock ne fait que commencer. Après la découverte, la semaine dernière, de cette importante faille de sécurité dans l’interpréteur de commandes Bash, les chercheurs en sécurité ont commencé à mener des enquêtes plus approfondies sur ce logiciel ancestral des systèmes Unix/Linux. Et le résultat n’est pas terrible : plein d’autres failles relatives à Bash émergent jour après jour.

Ainsi, après la publication d’un premier correctif pour Shellshock (CVE-2014-6271), un ingénieur Google nommé Tavis Ormandy a découvert une deuxième faille permettant de le contourner. Cette faille, qui a reçu l’identifiant CVE-2014-7169, permet également d’injecter du code et d’exécuter des commandes à distance. Néanmoins, elle serait plus difficile à exploiter que la première. Un deuxième correctif a donc été diffusé par les principaux éditeurs concernés, comme Red Hat, Ubuntu, Debian ou Cisco.

The bash patch seems incomplete to me, function parsing is still brittle. e.g. $ env X='() { (a)=>\' sh -c "echo date"; cat echo

— Tavis Ormandy (@taviso) 24 Septembre 2014Par la suite, les ingénieurs de Red Hat ont mis le doigt sur deux autres failles dans Bash (CVE-2014-7186 et CVE-2014-7187), également liées au fait que cet outil logiciel permet de définir des fonctions dans des variables d’environnement. Dans les deux cas, elles permettraient surtout de réaliser un plantage du logiciel, mais pas une exécution de code à distance. Leur niveau de risque semble donc moins élevé, même si tous les détails techniques ne sont pas encore connus.

Puis la peur est remontée d’un cran ce week-end, lorsque Michal Zalewski (alias « lcamtuf ») a découvert deux failles supplémentaires (CVE-2014-6277 et CVE-2014-6278) qui, à l’instar de Shellshock, permettraient d’exécuter du code à distance. Là encore, les détails techniques ne sont pas connus, mais ces deux failles invalideraient tous les précédents correctifs.

Le chercheur préconise l’utilisation d’un patch écrit par Florian Weimer, de Red Hat. Son idée est de filtrer de façon draconienne les variables d’environnement. Le problème, c’est que ce patch nécessite de changer également les (nombreux) logiciels qui utilisent ces variables d’environnement. L’adoption de ce patch est donc à faire avec prudence...

Source: 01net

Source:Programmez

Le code malicieux est même publié sur GitHub. Un code inspiré par celui du chercheur en sécurité Robert Graham qui l'avait écrit pour estimer combien de serveurs sont vulnérables. Le code uploade sur la machine attaqué un malware du nom de Bashlite.

D'où le Thanks-Rob au début du code :

Un code pas très différent dans l'esprit de l'exemple que nous avons donné dans notre avis d'expert afin de montrer qu'il n'est pas de serveur qui puisse être à l'abri d'attaque via cette faille tant que le BASH n'y est pas patché.

D'après, Thierry Karsenti, Directeur Technique Europe chez Check Point, les cybercriminels se régalent : "Tout le monde est en train de regarder ce qu’il peut faire avec cette arme qui est une véritable porte ouverte dans les systèmes d’informations y compris pour les gouvernements. On constate une forte progression de l’activité de scan de ports pour savoir quel matériel est vulnérable, un serveur, un routeur, des terminaux Android, etc."

Administrateurs système patchez vos serveurs de toute urgence si ce n'est pas déjà fait. Ensuite si vous avez tardé un peu pour patcher, un audit très rigoureux de vos serveurs s'impose.

/image%2F0527637%2F20150727%2Fob_7a3dbc_quoideneuf1.png)

/image%2F0527637%2F20171104%2Fob_200e90_screenshot-2017-11-4-warning-critical.png)

/image%2F0527637%2F20171011%2Fob_0f8344_screenshot-2017-10-11-israel-hacked-ka.png)

/image%2F0527637%2F20170918%2Fob_6fc34e_ccleaner-hacked-malware.png)

/image%2F0527637%2F20170913%2Fob_9e5e34_1111.png)