Un Malware sous Windows qui infecte n'importe quels périphériques sous Android

Symantec a repéré un nouveau cheval de Troie ciblant les appareils Android sur les ordinateurs Windows infectés.

L'infection commence avec un cheval de Troie nommé Trojan.Droidpak,

Il charge une DLL illicite (aussi détecté sous Trojan.Droidpak) et l'enregistre en tant que service système. Cette DLL télécharge alors le fichier de configuration du serveur distant qui suit:

- http://xia2.dy [supprimé] s-web.com/iconfig.txt

Il analyse ensuite le fichier de configuration afin de télécharger un APK malveillant à l'emplacement suivant sur l'ordinateur infecté:

- % Windir% \ CrainingApkConfig \ AV-cdk.apk

La DLL peut également télécharger des outils nécessaires tels que Android Debug Bridge (ADB).

Ensuite, il installe la BAD et utilise la commande de la figure 1 pour installer l'APK malveillant à des appareils Android connectés à l'ordinateur infecté:

L'installation est tenté à plusieurs reprises de manière à assurer qu'un dispositif mobile soit infecté lorsqu'il sera connecté. Une fois l'installation réussie il est demandé que le mode de débogage USB soit activé sur le périphérique Android.

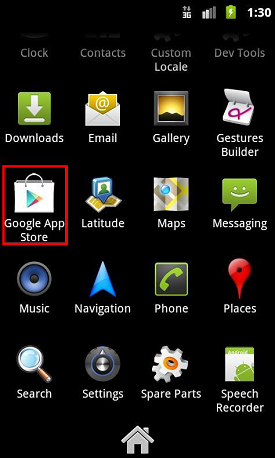

L'APK malveillant est une variante de Android.Fakebank.B , il installe une fausse version de Google App Store .

Cependant, l'APK malveillant cherche en réalité certaines applications de banque en ligne coréennes sur le dispositif compromis et si il en trouve il incite les utilisateurs à les supprimer et a installer des versions corrompus. Androïd. Fakebank. B intercepte aussi des SMS sur le dispositif compromis et leur envoie à l'emplacement suivant :

http://www.slmoney.co.kr[supprimé]

veiller à désactiver le mode débogage quand vous n'utilisez pas votre système Android et Soyez prudent lorsque vous connectez votre appareil mobile a un ordinateur

Source: symantec

/image%2F0527637%2F20150727%2Fob_7a3dbc_quoideneuf1.png)

/image%2F0527637%2F20171104%2Fob_200e90_screenshot-2017-11-4-warning-critical.png)

/image%2F0527637%2F20171011%2Fob_0f8344_screenshot-2017-10-11-israel-hacked-ka.png)

/image%2F0527637%2F20170918%2Fob_6fc34e_ccleaner-hacked-malware.png)

/image%2F0527637%2F20170913%2Fob_9e5e34_1111.png)